1 Протокол Kerberos в Windows 2000.

1.1 Аутентификация в Windows 2000

Windows 2000 поддерживает несколько протоколов, которые позволяют убедиться в том, что входящий в систему пользователь действительно имеет здесь свою учетную запись. Среди них – протоколы аутентификации удаленных подключений и протоколы аутентификации пользователей, входящих в сеть через Интернет. Однако внутри доменов Windows 2000 для проверки пользовательских данных предусмотрено два метода:

· Kerberos версия 5. Протокол Kerberos 5 является стандартным средством аутентификации сетевых пользователей в домене Active Directory на всех компьютерах с операционной системой Windows 2000.

· Windows NT LAN Manager (NTLM). Устаревший протокол аутентификации. Протокол NTLM применялся в качестве стандартного средства сетевой аутентификации в операционной системе Windows NT® 4.0. В среде Windows 2000 он используется для аутентификации серверов и доменов Windows NT 4.0, а также компьютеров под управлением Windows 3.11, Windows 95, Windows 98. Кроме того, NTLM применяется для локальной аутентификации на автономных компьютерах, работающих под управлением Windows 2000.

1.2 Преимущества аутентификации по протоколу Kerberos

· Более эффективная (однократная) аутентификация на серверах. При аутентификации по протоколу NTLM серверу приложений приходится подключаться к контроллеру домена при проверке каждого клиента. С Kerberos такая необходимость отпадает – здесь аутентификация производится за счет проверки удостоверения, представленного клиентом. Индивидуальное удостоверение клиент получает от контроллера единожды, после чего может неоднократно использовать его на протяжении всего сеанса работы в сети.

· Взаимная аутентификация. Протокол NTLM позволяет серверу идентифицировать своих клиентов, однако не предусматривает верификации сервера ни клиентами, ни другими серверами. Этот протокол разрабатывался для сетей, в которых все серверы считаются легитимными. В отличие от него, Kerberos такого допущения не делает, поэтому проверяет обоих участников сетевого подключения, каждый из которых в результате может точно узнать, с кем поддерживает связь.

· Делегированная аутентификация. Когда клиент сети Windows обращается к ресурсам, службы операционной системы, прежде всего, производят его идентификацию. Во многих случаях для выполнения этой операции службе достаточно информации на локальном компьютере. Как NTLM, так и Kerberos обеспечивают все данные, необходимые для идентификации пользователя на месте, однако иногда их бывает недостаточно. Некоторые распределенные приложения требуют, чтобы при подключении к серверным службам на других компьютерах идентификация клиента производилась локально службой самого этого клиента. Решить проблему помогает Kerberos, где предусмотрен специальный механизм представительских билетов, который позволяет на месте идентифицировать клиента при его подключении к другим системам. В протоколе NTLM такая возможность отсутствует.

· Упрощенное управление доверительными отношениями. Одно из важных достоинств взаимной аутентификации по протоколу Kerberos состоит в том, что доверительные отношения между доменами Windows 2000 по умолчанию являются двусторонними и транзитивными. Благодаря этому в сетях с множеством доменов не придется устанавливать много явных доверительных отношений. Вместо этого все домены большой сети можно свести в дерево транзитивных отношений взаимного доверия. Удостоверение, выданное системой безопасности для любого домена, может приниматься во всех ветвях дерева. Если же сеть содержит несколько деревьев, то удостоверение любого из них будет приниматься по всему «лесу».

· Совместимость. В основу своей реализации протокола Kerberos корпорация Microsoft положила стандартные спецификации, рекомендованные группой IETF. Благодаря такому подходу удалось обеспечить аутентификацию клиентов Windows 2000 во всех сетях, которые поддерживают Kerberos 5. Следует заметить, что протокол Kerberos был создан в Массачусетском технологическом институте в рамках проекта Athena. Однако общедоступным этот протокол стал лишь после появления версии 4. После того, как специалисты отрасли изучили новый протокол, его авторы разработали и предложили пользователям очередную версию – Kerberos 5, которая и была принята в качестве стандарта IETF, описанного в RFC 1964.

Протокол аутентификации Kerberos основывается на протоколе Нидхэма-Шредера.

1.3 Начальная аутентификация.

В Windows 2000 нашли применение расширения протокола Kerberos, упрощающие начальную аутентификацию клиентов. Обычно для этой цели используются секретные ключи, которыми должны заранее обменяться между собой участники сеанса, но теперь такую процедуру можно провести с помощью открытых ключей. Благодаря этому появилась возможность интерактивной регистрации пользователя с помощью микропроцессорных карточек. В основу расширений, обеспечивающих аутентификацию с открытым ключом, положена спецификация PKINIT.

Роль посредника в Kerberos здесь играет так называемый центр распределения ключей Key Distribution Center (KDC). KDC представляет собой службу, работающую на физически защищенном сервере. Она ведет базу данных с информацией об учетных записях всех главных абонентов безопасности (security principal) своей области (области Kerberos в сетях Windows 2000 соответствует домен). Вместе с информацией о каждом абоненте безопасности в базе данных KDC сохраняется криптографический ключ, известный только этому абоненту и службе KDC. Данный ключ, который называют долговременным, используется для инициирования связи пользователя системы безопасности с центром распределения ключей. В большинстве практических реализаций протокола Kerberos долговременные ключи создаются на основе пароля пользователя.

Прежде всего, Алиса входит в сеть, для чего вводит свое пользовательское имя и пароль. Клиент Kerberos, установленный на ее рабочей станции, преобразует пароль в криптографический ключ (пропускает указанный пользователем пароль через функцию хеширования, все реализации протокола Kerberos 5 должны обязательно поддерживать алгоритм DES-CBC-MD5) и сохраняет полученный результат в кэш-памяти удостоверений.

После этого клиент посылает в службу аутентификации центра KDC запрос KRB_AS_REQ (Kerberos Authentication Service Request – запрос к службе аутентификации Kerberos). Первая часть его сообщения содержит идентификатор пользователя, то есть Алисы, а также имя службы, для которой ей нужно удостоверение, то есть службы выдачи билетов. Во второй же части указываются данные предварительной аутентификации (pre-authentication data), которые подтверждают, что Алиса знает пароль. Обычно в качестве таких данных используется метка времени, зашифрованная с долговременным ключом Алисы, хотя Kerberos допускает и другие виды предаутентификационных данных.

Таким образом, на клиенте и сервере Kerberos должен получиться один и тот же ключ. Этот ключ не передается по сети!

Получив запрос KRB_AS_REQ, служба KDC обращается в свою базу данных и находит в ней долговременный ключ Алисы, после чего расшифровывает данные предварительной аутентификации и оценивает метку времени, содержащуюся в них. Если проверка прошла успешно, служба KDC делает вывод, что данные предварительной аутентификации были зашифрованы с долговременным ключом Алисы и, следовательно, поступили от клиента, имя которого содержится в первой части сообщения.

После того, как проверка личности Алисы завершена, служба KDC генерирует удостоверение, подтверждающее, что клиент Kerberos на ее рабочей станции имеет право обратиться к службе выдачи билетов. Этот процесс выполняется в два этапа. Во-первых, KDC создает сеансовый ключ регистрации и шифрует его копию с помощью долговременного ключа Алисы. Во-вторых, служба включает еще одну копию сеансового ключа регистрации в билет TGT. Туда же заносятся и другая информация об Алисе, например, ее данные авторизации. Затем KDC шифрует билет TGT с собственным долговременным ключом и, наконец, включает зашифрованный сеансовый ключ регистрации вместе с билетом TGT в пакет KRB_AS_REP (Kerberos Authentication Service Reply – ответ службы аутентификации Kerberos), который направляет клиенту.

Получив такое сообщение, клиент расшифровывает сеансовый ключ регистрации и сохраняет его в кэш-памяти удостоверений. После этого из сообщения извлекается билет TGT, который также помещается в эту кэш-память.

Получив ответ службы KDC на свой первоначальный запрос, клиент расшифровывает свою копию сеансового ключа, используя для этого рассчитанное значение ключа. После этого долговременный ключ, полученный из пользовательского пароля, удаляется из памяти, поскольку он больше не понадобится: вся последующая связь с KDC будет шифроваться с помощью сеансового ключа. Как и все другие сеансовые ключи, он имеет временный характер и действителен до истечения срока действия билета TGT, либо до выхода пользователя из системы. По этой причине такой ключ называют сеансовым ключом регистрации (logon session key).

С точки зрения клиента, билет TGT почти ничем не отличается от обычного. Перед подключением к любой службе, клиент, прежде всего, обращается в кэш-память удостоверений и достает оттуда сеансовый билет для этой службы. Если его нет, он начинает искать в этой же кэш-памяти билет TGT. Найдя его, клиент извлекает оттуда же соответствующий сеансовый ключ регистрации и готовит с его помощью аутентификатор (некоторую информацию о себе), который вместе с TGT высылает в KDC. Одновременно туда направляется запрос на сеансовый билет для требуемой службы. Другими словами, организация безопасного доступа к KDC ничем не отличается от организации такого доступа к любой другой службе домена – она требует сеансового ключа, аутентификатора и билета (в данном случае TGT).

С точки же зрения службы KDC, билеты TGT позволяют ускорить обработку запросов на получение билетов, сэкономив несколько наносекунд на обработке каждого из них. Центр распределения ключей KDC обращается к долговременному ключу пользователя (то есть ищет в базе данных) только один раз, когда предоставляет клиенту первоначальный билет TGT. Во всех последующих транзакциях с этим клиентом центр KDC расшифровывает билеты TGT с помощью собственного долговременного ключа и извлекает из него сеансовый ключ регистрации. Этот процесс происходит быстрее, так как никогда не требуется обращений ко внешним носителям, кроме того расшифровывание происходит быстрее поиска в достаточно большой базе.

1.4 Метка времени в качестве средства для взаимной аутентификации.

Функции службы KDC ограничиваются выдачей билета. Получив ответ KDC, клиент извлекает из него сеансовый билет и свою копию сеансового ключа, которые помещает в безопасное хранилище (оно располагается не на диске, а в оперативной памяти, в резидентном, то есть не выгружаемом пуле). Когда возникает необходимость связаться с сервером, клиент посылает ему сообщение, состоящее из билета, который по-прежнему зашифрован с применением долговременного ключа этого сервера, и собственного аутентификатора, зашифрованного посредством сеансового ключа. Этот билет в комбинации с аутентификатором как раз и составляет удостоверение, по которому сервер определяет «личность» клиента.

Сервер, получив «удостоверение личности» клиента, с помощью своего секретного ключа расшифровывает сеансовый билет и извлекает из него сеансовый ключ, который затем использует для расшифрования аутентификатора клиента. Если все проходит нормально, делается заключение, что удостоверение клиента выдано доверенным посредником, то есть, службой KDC. Клиент может потребовать у сервера проведения взаимной аутентификации. В этом случае сервер с помощью своей копии сеансового ключа шифрует метку времени из аутентификатора клиента и в таком виде пересылает ее клиенту в качестве собственного аутентификатора.

1.5 Аутентификация за пределами домена

Функции центра KDC можно разделить на две категории: службу аутентификации (AS), в задачу которой входит генерация билетов TGT, и службу выдачи билетов, создающую сеансовые билеты. Такое разделение труда позволяет применять протокол Kerberos и за пределами его «родного» домена. Клиент, получивший билет TGT из службы аутентификации одного домена, может воспользоваться им для получения сеансовых билетов в службах выдачи билетов других доменов.

Наладить аутентификацию между доменами нетрудно, для этого достаточно договориться о едином междоменном ключе. В Windows 2000 такой ключ генерируется автоматически, когда между доменами устанавливаются доверительные отношения. Как только ключ создан, служба выдачи билетов каждого домена регистрируется в центре KDC другого домена в качестве главного абонента безопасности. В результате служба выдачи билетов каждого из доменов начинает рассматривать службу выдачи билетов второго домена, как еще одну свою службу.

А теперь рассмотрим, что происходит, когда пользователь пытается получить доступ к серверу, расположенному в другом домене. Прежде всего, клиент Kerberos, установленный на рабочей станции этого пользователя, посылает запрос в службу выдачи билетов своего домена, в котором просит выдать сеансовый билет для доступа на нужный сервер. Служба выдачи билетов проверяет список своих абонентов безопасности и убеждается, что такого сервера среди них нет. Поэтому она направляет клиенту так называемый билет переадресации (referral ticket), который представляет собой TGT, зашифрованный с помощью междоменного ключа, общего для служб KDC соседних доменов. Получив билет переадресации, клиент использует его для подготовки другого запроса на сеансовый ключ. Однако на этот раз запрос пересылается в службу выдачи билетов того домена, где находится учетная запись нужного сервера. Его служба выдачи билетов пытается расшифровать билет переадресации с помощью собственной копии междоменного ключа. Если попытка удается, центр KDC направляет клиенту сеансовый билет на доступ к соответствующему серверу своего домена.

Процесс переадресации запроса несколько усложняется в сетях, где развернуто более двух доменов. Теоретически служба KDC каждого домена может установить непосредственную связь с аналогичными службами всех доменов сети, договорившись с каждой из них об индивидуальном междоменном ключе. Однако на практике количество и сложность подобных взаимосвязей очень быстро возрастают до такой степени, что становятся просто неуправляемыми, особенно в сложных сетях. Протокол Kerberos решает эту проблему, делая ненужными прямые связи между доменами. Клиент одного домена может получить билет на доступ к серверу другого домена через один или несколько промежуточных серверов, каждый из которых выдаст ему билет переадресации. Для того, чтобы можно было добраться до произвольного домена, рекомендуется построить дерево серверов КДС.

Клиент, таким образом, при попытке добраться до определенного сервера может получить несколько билетов переадресации, обращаясь последовательно к нескольким КДС.

Такой протокол был реализован, по-видимому, потому, что, во-первых, пользователям не так часто требуется обращаться к удаленным серверам.

1.6 Срок годности билетов. Обновляемые билеты.

Сеансовые билеты можно использовать многократно. На случай же их хищения устанавливается срок годности билета, который KDC указывает в самой структуре данных. Это время определяется политикой Kerberos для конкретного домена. Обычно срок годности билетов не превышает восьми часов, то есть, стандартной продолжительности одного сеанса работы в сети. Когда пользователь отключается от нее, кэш-память удостоверений обнуляется, и все сеансовые билеты вместе с сеансовыми ключами уничтожаются.

1.7 Подпротоколы

Протокол Kerberos содержит в себе три подпротокола. Первый из них используется службой KDC для передачи клиенту сеансового ключа регистрации и билета TGT. Он называется Authentication Service Exchange (обмен со службой аутентификации) или, сокращенно AS Exchange. Второй подпротокол под названием Ticket-Granting Service Exchange (обмен со службой выдачи билетов) или TGS Exchange служит для рассылки служебных сеансовых ключей и сеансовых ключей самой службы KDC. Третий подпротокол, Client/Server Exchange (клиент-серверный обмен) или CS Exchange, используется клиентом для пересылки сеансового билета доступа к службам.

Чтобы лучше разобраться в том, как эти подпротоколы взаимодействуют между собой, давайте посмотрим, что происходит, когда Алиса, пользователь рабочей станции, обращается к Бобу, сетевой службе.

1.8 Подпротокол TGS Exchange

Клиент Kerberos, установленный на рабочей станции Алисы, запрашивает удостоверение на доступ к службе Боб, для чего посылает в службу KDC сообщение KRB_TGS_REQ (Kerberos Ticket-Granting Service Request – запрос к службе выдачи билетов Kerberos). В него включается имя пользователя, аутентификатор, зашифрованный с помощью сеансового ключа регистрации Алисы, билет TGT, который был получен с помощью подпротокола AS Exchange, а также имя службы, на доступ к которой нужен билет.

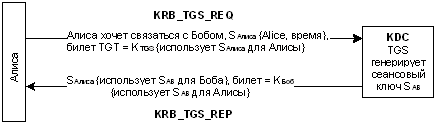

Рис. 6. Подпротокол TGS Exchange

Получив запрос KRB_TGS_REQ, служба KDC с помощью собственного секретного ключа расшифровывает билет TGT и извлекает из него сеансовый ключ регистрации Алисы, который тут же использует для расшифровки аутентификатора. Если содержимое аутентификатора выдерживает проверку, служба KDC извлекает из билета TGT регистрационные данные Алисы и генерирует сеансовый ключ, общий для клиента Алисы и службы Боб. Одну копию этого ключа KDC шифрует с помощью сеансового ключа регистрации Алисы, а другую вместе с данными авторизации Алисы помещает в билет, который шифрует с помощью долговременного ключа Боба. После этого удостоверение Алисы включается в пакет KRB_TGS_REP (Kerberos Ticket-Granting Service Reply – ответ службы выдачи билетов Kerberos) и направляется на ее рабочую станцию.

Получив такое сообщение, клиент с помощью сеансового ключа регистрации Алисы расшифровывает сеансовый ключ доступа к службе и помещает его в кэш-память удостоверений. После этого клиент извлекает билет на доступ к службе и сохраняет его в той же кэш-памяти.

1.9 Подпротокол CS Exchange

Клиент Kerberos, установленный на рабочей станции Алисы, обращается к службе Боб, для чего посылает на нее запрос KRB_AP_REQ (Kerberos Application Request – запрос приложения Kerberos). Это сообщение содержит аутентификатор Алисы, зашифрованный посредством сеансового ключа для службы Боб, билет, полученный с помощью протокола TGS Exchange, а также флаг, указывающий о желании клиента провести взаимную аутентификацию (наличие или отсутствие этого флага определяется конфигурацией Kerberos; он устанавливается автоматически без запроса пользователя).

Рис. 7. Подпротокол CS Exchange

Получив сообщение KRB_AP_REQ, служба Боб расшифровывает билет, извлекает из него данные авторизации Алисы и сеансовый ключ, с помощью которого сразу же расшифровывает аутентификатор Алисы. Если метка времени, заложенная в него, выдерживает проверку, Боб ищет в запросе флаг взаимной аутентификации. Найдя его, Боб шифрует метку времени из аутентификатора Алисы сеансовым ключом, включает полученный результат в пакет KRB_AP_REP (Kerberos Application Reply – ответ приложения Kerberos) и возвращает его на рабочую станцию Алисы.

После получения пакета клиент рабочей станции Алисы расшифровывает аутентификатор Боба, используя для этого сеансовый ключ, и сравнивает полученную метку времени с исходной. Если они совпадают, делается вывод, что связь установлена с нужной службой, и можно приступать к обмену информацией.

1.10 Билеты

Выше мы говорили о билетах лишь в общих чертах. Теперь пришло время более подробно рассмотреть, что же это такое, как рассчитывается срок годности билета, и какая его часть становится известной клиенту. Все эти детали важны для разработки политики Kerberos, поэтому к ним нужно присмотреться как можно ближе.

Перечислим поля билета, опишем содержащуюся в них информацию. Более подробно структура билета и различных сообщений Kerberos описана в документе RFC 1510.

Таблица 1. Поля билета

|

Название поля |

Описание |

|

|

Первые три поля билета не шифруются. Содержащаяся здесь информация пересылается открытым текстом, что позволяет клиенту использовать ее для управления билетами, хранящимися в кэш-памяти. |

||

|

tkt-vno |

Номер версии формата билета. Для Kerberos 5 здесь указывается цифра 5. |

|

|

Realm |

Имя области (домена), где генерирован билет. Служба KDC может создавать билеты только для серверов собственной области, поэтому здесь, по существу, указывается имя области, где расположен сервер. |

|

|

Sname |

Имя сервера. |

|

|

Остальные поля шифруются с помощью секретного ключа сервера. |

||

|

Flags |

Флаги билета. |

|

|

Key |

Сеансовый ключ. |

|

|

Crealm |

Имя области (домена) клиента. |

|

|

Cname |

Имя клиента. |

|

|

Transited |

Список областей Kerberos, принимавших участие в аутентификации клиента, которому выдан данный билет. |

|

|

Authtime |

Время первоначальной аутентификации клиента. Служба KDC заполняет это поле в момент генерации билета TGT. При генерации билетов на основе билета TGT временная метка из поля authtime билета TGT копируется в поле authtime генерируемого билета. |

|

|

Starttime |

Время вступления билета в силу. |

|

|

Endtime |

Время истечения срока действия билета. |

|

|

renew-till |

Наибольшее значение поля endtime, которое может быть задано с помощью флага RENEWABLE (поле необязательное). |

|

|

Caddr |

Один или несколько адресов, из которых может использоваться данный билет. Поле необязательное. Если оно не заполнено, билетом можно воспользоваться из любого адреса. |

|

|

Authorization-data |

Атрибуты привилегий клиента. Поле необязательное. Его содержимое Kerberos не обрабатывает – оно интерпретируется службой. |

|

Содержимое поля flags адресуется побитно. Включение и выключение флагов здесь производится изменением значения (0 или 1) соответствующего бита. Длина поля – 32 разряда, однако для администратора Kerberos интерес представляют только 9 флагов билета.

Таблица 2. Флаги билета

|

Флаг |

Описание |

|

FORWARDABLE |

Указывает, что на основании данного билета TGT служба выдачи билетов может генерировать новый билет TGT с другим сетевым адресом (поле имеется только в билетах TGT). |

|

FORWARDED |

Указывает на то, что данный билет TGT был переадресован или генерирован на основе другого билета TGT, прошедшего переадресацию. |

|

PROXIABLE |

Указывает, что служба выдачи билетов может генерировать билеты, сетевой адрес которых будет отличаться от приведенного в данном билете TGT (поле имеется только в билетах TGT). |

|

PROXY |

Указывает на то, что сетевой адрес в данном билете отличается от адреса, приведенного в билете TGT, на основании которого он выдан. |

|

RENEWABLE |

Используется в сочетании с полями endtime и renew-till, разрешая периодическое обновление службой KDC билетов с повышенным сроком действия. |

|

INITIAL |

Указывает, что данный билет является билетом выдачи билетов (поле имеется только в билетах TGT). |

1.11 Какие данные из билета известны клиенту

Клиенту необходимо знать часть информации, содержащейся как в обычных билетах, так и в билетах TGT, чтобы управлять своей кэш-памятью удостоверений. Возвращая билет и сеансовый ключ в рамках подпротоколов AS Exchange или TGS Exchange, служба KDC упаковывает клиентскую копию сеансового ключа в структуру данных, где уже могут быть заполнены поля flags, authtime, starttime, endtime и renew-till. Вся эта структура шифруется с помощью ключа клиента, включается в пакет KRB_AS_REP или KRB_TGS_REP и возвращается на рабочую станцию клиента.

1.12 Как служба KDC ограничивает срок действия билета

В билете указывается время начала и конца его действия. В течение этого промежутка клиент, которому выдан данный билет, может неограниченное количество раз представить его для получения доступа к службе. Чтобы уменьшить риск компрометации билета или соответствующего сеансового ключа, администратор вправе ограничить максимальный срок действия билета. Этот срок является одним из элементов политики Kerberos.

Запрашивая в центре KDC билет для доступа к службе, клиент может указать конкретное время начала его действия. Если этого не сделано или заданное время уже минуло, центр KDC указывает в поле starttime текущее время.

Но независимо от того, указал клиент время начала действия билета или нет, запрос обязательно должен содержать время прекращения срока его действия. Получив такой запрос, служба KDC рассчитывает значение поля endtime. Для этого она суммирует наибольший срок действия билета, предусмотренный политикой Kerberos, со значением поля starttime, а затем сравнивает полученный результат со временем прекращения действия билета, указанным в запросе клиента. Если они не совпадают, в поле endtime заносится то время, которое наступит раньше.

1.13 Что происходит после истечения срока действия билета

О скором истечении срока действия сеансового билета или билета TGT служба KDC не уведомляет клиента. Не следит она и за транзакциями с клиентом, если не считать краткосрочных записей, главная цель которых – предотвратить повторное использование перехваченных пакетов.

Если клиент, пытаясь подключиться к серверу, передаст просроченный сеансовый билет, то в ответ он получит сообщение об ошибке. В этом случае клиенту придется вновь обращаться в службу KDC и заказывать новый сеансовый билет. Однако после аутентификации подключения срок действия сеансового билета перестает играть какую-либо роль, поскольку он нужен только для подключения к серверу. Даже если срок действия сеансового билета прекратится во время проведения сеанса, это никак не скажется на ходе текущих операций.

Может случиться и так, что клиент включит просроченный билет TGT в свой запрос на сеансовый билет, который направит в службу KDC. В этом случае центр выдачи билетов перешлет клиенту сообщение об ошибке, после чего клиенту придется запросить новый билет TGT, а для этого ему понадобится долговременный ключ пользователя. Если в процессе начальной регистрации такой ключ не был занесен в кэш-память, система может попросить пользователя еще раз ввести свой пароль, на основании которого будет вновь рассчитан долговременный ключ.

1.14 Обновляемые билеты TGT

Один из методов защиты сеансовых ключей состоит в частой их смене. С этой целью в политике Kerberos можно предусмотреть относительно небольшой максимальный срок действия билетов. Но есть и другой способ – использовать обновляемые билеты. При этом обеспечивается периодическое обновление сеансовых ключей без необходимости запрашивать новый билет. Если политика Kerberos разрешает применение обновляемых билетов, служба KDC включает в каждый генерируемый билет флаг RENEWABLE и указывает два срока истечения его действия. Первый из них ограничивает жизнь текущего экземпляра билета, а второй определяет общее время, в течение которого может использоваться билет с учетом его обновлений.

Поле endtime указывает, когда истекает срок действия текущего экземпляра билета. Как и в случае с необновляемыми билетами, значение этого поля равно сумме значения из поля starttime и наибольшего срока действия билетов, определенного политикой Kerberos. Клиент, использующий обновляемый билет, должен представить его в службу KDC для обновления до времени, указанного в поле endtime. Одновременно с билетом в центр распределения ключей направляется и новый аутентификатор. Получив билет, который нужно обновить, служба KDC, прежде всего, проверяет общий срок его действия, указанный в поле renew-till. Это время задается при первичной генерации билета. Оно определяется путем суммирования значения из поля starttime с максимально допустимым политикой Kerberos сроком действия билета с учетом всех обновлений. Если указанное в поле renew-till время еще не наступило, служба KDC генерирует новый экземпляр билета, где указывает более позднее время endtime и заменяет сеансовый ключ.

Это дает администратору возможность предусмотреть в политике Kerberos сравнительно частое обновление билетов, например, ежедневно. Смена сеансовых ключей при обновлении билета намного снижает риск их компрометации. В то же время администратор может задать довольно длительное общее время использования билета – неделю, месяц, а то и больше. По истечении этого срока билет становится полностью непригодным для дальнейшего использования и обновлению не подлежит.

1.15 Делегирование аутентификации

Определенную сложность для протокола Kerberos создают многоуровневые клиент-серверные приложения. Здесь клиент может подключаться к серверу, который, в свою очередь, должен будет подключиться к другому серверу более высокого уровня. Для этого первому серверу понадобится билет на подключение ко второму. В идеале такой билет должен ограничивать доступ первого сервера ко второму лишь теми функциями, на которые клиент имеет права.

Для решения этой проблемы в протоколе Kerberos имеется специальный механизм – так называемое делегирование аутентификации. По существу, в такой ситуации клиент поручает свою аутентификацию серверу. С этой целью он уведомляет службу KDC о том, что данный сервер имеет право представлять клиента. Такой подход напоминает концепцию имперсонации (concept of impersonation) Windows 2000.

Делегирование аутентификации возможно двумя способами. Во-первых, клиент может получить билет на подключение к серверу высшего уровня, а затем передать его ближайшему серверу. Билеты, полученные таким способом – клиентом для ближайшего сервера – называются представительскими (proxy tickets). Однако на этом пути имеется одна серьезная трудность: чтобы получить представительский билет, клиенту нужно знать имя сервера высшего уровня. Решить проблему помогает второй способ делегирования аутентификации. Здесь клиент передает на ближайший к нему сервер свой билет TGT, который тот по мере необходимости использует для запроса собственных билетов. Билеты TGT, полученные таким образом, то есть, по удостоверению клиента, называются передаваемыми (forwarded tickets). Какой из описанных способов применяется службой KDC, зависит от политики Kerberos.

1.16 Представительские билеты

Когда служба KDC приступает к формированию билета TGT, она, прежде всего, обращается к политике Kerberos и проверяет, допускается ли применение представительских билетов. Если да, центр управления билетами выставляет в билете TGT, который он готовит клиенту, флаг PROXIABLE.

Чтобы получить представительский билет, клиент пересылает свой билет TGT в службу выдачи билетов и запрашивает у нее билет на подключение к серверу высшего уровня. В запросе выставляется специальный флаг, свидетельствующий о том, что нужен представительский билет, а также указывается имя сервера, который будет являться представителем клиента. Получив такой запрос, служба KDC создает билет на доступ к серверу высшего уровня, выставляет в нем флаг PROXY и отсылает в таком виде клиенту. Клиент затем направляет полученный билет на сервер, который будет его представлять, а тот, в свою очередь, использует этот билет для доступа к серверу высшего уровня.

1.17 Передаваемые билеты

Клиент, который намерен делегировать свои права на получение билета для доступа к серверу высшего уровня, должен запросить у службы KDC передаваемый билет TGT. Это делается с помощью подпротокола AS Exchange. В запрос обязательно включается имя сервера, который будет представлять клиента. Если политика Kerberos допускает использование передаваемых билетов, служба KDC генерирует билет TGT на доступ данного клиента к серверу высшего уровня, выставляет в нем флаг FORWARDABLE и в таком виде направляет клиенту. Клиент, в свою очередь, пересылает полученный билет TGT тому серверу, с которым работает непосредственно.

Этот сервер, направляя билет на сервер высшего уровня, представляет в службу KDC билет TGT, полученный от клиента. Обнаружив в нем флаг FORWARDABLE, центр управления билетами выставляет в новом билете флаг FORWARDED и возвращает его первому серверу.

2 Криптографические протоколы

2.1 Стегоканал

2.1.1 Скрытие сообщения с одноразовым блокнотом

Система шифрования с одноразовым блокнотом не только является абсолютно криптостойкой, но и позволяет организовать стегоканал, описание которого звучит фантастично.

Пусть А и Б хотят обмениваться сообщениями так, чтобы никто не смог прочитать эти сообщения. Но передавать их А и Б могут только через С, причем С потребовал, чтобы он (и только он) мог расшифровать сообщения.

В этой ситуации А и Б могут поступить следующим образом. Заранее они договариваются об одноразовом блокноте. Когда А передает сообщение Б, А шифрует сообщение очередным ключом, взятым из одноразового блокнота: КАБ(сообщение). Затем А подбирает другое, безобидное сообщение так, чтобы его длина совпадала с исходным (можно исходное сообщение слегка урезать или дополнить пустым шумом). После чего формирует ключ Кс, переводящий безобидное сообщение в КАБ(сообщение). Этот ключ Кс А вместе с зашифрованным сообщением КАБ(сообщение) передает С. С расшифровывает сообщение полученным ключом: Кс (КАБ(сообщение)) и получает безобидное сообщение, после чего соглашается передать зашифрованное сообщение Б. Б же будет расшифровывать полученное сообщение по-другому: КАБ (КАБ(сообщение)) и получает действительное сообщение.

Остается добавить, что ключ Кс А вычисляет очень просто:

Кс = КАБ(сообщение) xor (безобидное сообщение)

2.1.2 Скрытие сообщения с одноразовым блокнотом и ключевой фразой

В предыдущем протоколе необходимо, чтобы А и Б заранее договорились об одноразовом блокноте. Это не всегда возможно, тогда можно предложить протокол, требующий от А и Б знания одной ключевой фразы. Ключевая фраза может быть взята из книги. Цель — передать ключ.

А, передает следующую конструкцию: КАБ(ключевая фраза), КАБ(сообщение). Б, зная ключевую фразу, вычисляет ключ, а затем полученным ключом дешифрует сообщение. Скрытие сообщения от С производится тем же способом, что и ранее.

Здесь предполагается, что ключевая фраза не короче сообщения. В противном случае при шифровании сообщения потребуется текущую гамму дублировать, хотя последнее тоже возможно.

2.2 Защищенный канал

2.2.1 Протокол взаимоблокировки

А и В хотят обмениваться секретными сообщениями (передачи в обе стороны), С – активный злоумышленник, пытающийся контролировать трафик при помощи атаки «человек посередине».

Рассмотрим сначала обычную схему взаимодействия А и В.

1. А -> В : КАО

2. В -> А : КВО

3. А -> В : КВО (сообщениеА)

4. В -> А : КАО (сообщениеВ)

5. А и В расшифровывают полученные сообщения своими закрытыми ключами.

Активный злоумышленник С может вмешаться в этот протокол на шаге 1 и шаге 2, предложив А и В свой открытый ключ, вместо пересылаемых, а пересылаемые ключи запомнить. В дальнейшем он сможет расшифровывать все проходящие сообщения своим закрытым ключом и зашифровывать их ключами А и В так, что А и В не догадаются об атаке. Единственное, что может их насторожить, это, возможно, великоватое время передачи. Такие действия злоумышленника называются атака «человек посередине».

А и В могут защититься от этой атаки. То есть сделать так, что они смогут распознать вмешательство и начать протокол заново. Обратите внимание на то, что атака «отказ в обслуживании» злоумышленнику удается, так как он может снова и снова вмешиваться, не давая тем самым А и В связаться.

Итак, протокол взаимоблокировки. Первые два этапа остаются прежними, а дальнейшая передача сообщений идет половинными порциями, причем половины берутся таким образом, чтобы невозможно было их дешифрование. Например, первая половина сообщения состоит из левых половин всех блоков шифрования, а вторая – из правых. Таким образом, перехватив первую часть сообщения, злоумышленник не может ее обработать алгоритмом шифрования.

1. А -> В : КАО

2. В -> А : КВО

3. А -> В : КВО (1 половина сообщения А)

4. В -> А : КАО (1 половина сообщения В)

5. А -> В : КВО (2 половина сообщения А)

6. В -> А : КАО (2 половина сообщения В)

7. А и В расшифровывают полученные сообщения своими закрытыми ключами.

Если злоумышленник подменит ключи на этапах 1 и 2, то на шаге 3 он не сможет отправить В разумную половину, так как полученная им половина без второй части не расшифровывается. Злоумышленник может предположить, что содержится в передаваемом документе и предложить свой вариант текста, но это - не очень удачная идея. Если обмен сообщениями между А и В на этом завершился, то у злоумышленника нет возможности передать истинные сообщения и тем самым скрыть свое вмешательство.

2.2.2 В92 – протокол.

Цель алгоритма – составить секретный ключ.

Идея алгоритма – А передает В некоторую случайную последовательность бит, В пытается угадать эту последовательность. Из верно угаданных битов составляется ключ.

Метод – А и В сначала договариваются об используемых обозначениях бит, то есть об алфавитах. Алфавиты А и В разные, но связанные некоторым законом. То есть стороны договариваются о том, какими фотонами каждая из сторон будет обозначать 0 и 1. Инициатор отправляет фотоны, получатель, установив свои приемные фильтры, пытается зарегистрировать пришедшие фотоны. На основании полученной информации получатель приходит к мнению о том, где он угадал, и отправляет инициатору сообщение об этом.

Теперь подробнее.

Дано. Инициатор, то есть А выбирает две не ортогональные поляризации для фотонов. Получателю В требуется выбрать поляризацию, перпендикулярную выбранным А, причем поляризация фотона, обозначающего 0, у А и у В должны отличаться на 45 градусов. Аналогично для 1. То есть получается, что фотоны с 0 отправителя и с 1 получателя ортогональны. То есть перепутать 0 и 1 невозможно.

Например, алфавит А следующий: 0=á, а 1=ä. Алфавит В: 0=æ, 1=à. Здесь стрелками обозначены поляризации фотонов. Поскольку фотоны ä и фотоны æ образуют угол в 90 градусов, фотоны á и à тоже, то если получатель выставит фильтр в положение æ, фотон с поляризацией ä не пройдет через этот фильтр. Аналогично для второй пары фотонов.

Рассмотрим пример. Пусть А сгенерировал случайную последовательность бит, сформировал последовательность фотонов в соответствии со своим алфавитом и отправил ее В:

1 0 1 0 0 0 1 1 1

ä á ä á á á ä ä ä

В, не зная последовательность А, сгенерировал свою случайную последовательность бит и выставил свои поляризаторы согласно своей последовательности:

0 1 1 0 0 1 1 0 0

æ à à æ æ à à æ æ

Выставив таким образом фильтры-поляризаторы, В пытается увидеть фотоны, отправленные А.

ä á ä á á á ä ä äполяр. фотонов А

æ à à æ æ à à æ æ фильтры В

Если поляризации фотона и фильтра ортогональны, то фотон не пройдет через фильтр. Если же поляризации отличаются на 45 градусов, то фотон проходит с вероятностью 0,5. Отметим те позиции, в которых В мог увидеть фотон:

- - + + + - + - -

Теперь заменим примерно половину + на -, так как сказано выше, что фотон проходит через фильтр с вероятностью 0,5. Получим:

- - - + + - + - -

Затем В отправляет А список + и -, сообщая инициатору о том, какие фотоны он наблюдал. Эти наблюдаемые фотоны будут в дальнейшем составлять секретный ключ.

1 0 1 0 0 0 1 1 1 биты А

0 1 1 0 0 1 1 0 0 биты В

- - - + + - + - -

0 0 1 ключ

Из картинки видно, что и А и В составят один и тот же ключ 001.

Так как всего возможных вариантов сочетаний битов А и В четыре, из которых в двух вариантах биты отправителя и получателя совпадают, то примерно половина бит является кандидатами на ключ. Но так как вероятность приема бит равна 0,5, то только примерно четвертая часть бит от сгенерированного сообщения будет составлять ключ.

Если злоумышленник прослушивает линию связи, то возникают дополнительные потери бит. Если превышен порог допустимых случайных отклонений, то А и В решают, что канал не надежен.

2.3 Аутентификация

2.3.1 Аутентификация SKEY

А необходимо аутентифицироваться перед В. Можно, конечно, на компьютере В хранить базу паролей всех пользователей, а затем так или иначе проверять, что А знает этот пароль. Но этот способ плох тем, что, во-первых, необходимо решить задачу передачи пароля от пользователя А компьютеру В, а, во-вторых, необходимо обеспечить защиту базы В, так как ее взлом приводит к дискредитации всех паролей, в-третьих, клиент при каждом входе пользуется одним и тем же паролем, что может дать злоумышленнику достаточный объем данных для криптоанализа.

Протокол SKEY предлагает решение этих проблем. Клиент А генерирует некоторое случайное число r0. Затем сто раз преобразовывает это число, пользуясь хэш-функцией и сохраняя промежуточные значения. То есть, получает числа r1=H(r0), r2=H(r1), ..., r101=H(r100). Затем клиент сохраняет все числа на своем компьютере, кроме r101, которое отправляет В. В сохраняет это число в своей базе. Теперь, когда А желает связаться с В, он отправляет число r100. В, получив это число, вычисляет H(r100) и сравнивает полученный результат с хранимым. Если они совпадают, аутентификация считается удачной. После этого В изменяет свое хранимое число на только что полученное r100. А клиент, в свою очередь, вычеркивает из своего списка r100, намереваясь в следующий раз воспользоваться r99. И так далее, пока не закончатся числа, после чего протокол можно снова инициализировать.

Обратите внимание на то, что у злоумышленника ничего не получается, даже если он перехватывает промежуточные пакеты клиента, так как по результату хэш-функции невозможно восстановить исходное число. Слабое место этого протокола - база клиента. Злоумышленник может попробовать взломать её. Отрадно то, что в случае удачного взлома пострадает только один клиент, а не все.

2.3.2 Взаимная аутентификация - однонаправленные сумматоры

А и В хотят убедиться в том, что они оба принадлежат одной группе. Причем они могут остаться и не известными друг для друга, важна только принадлежность одной группе. В процессе аутентификации не должно участвовать третье лицо.

Конечно, раздавать всем членам группы список с паролями было бы безумием, кроме того, при этом не удалось бы организовать анонимность собеседников. Необходимо чтобы А предоставил нечто, с помощью этого «нечто» В должен произвести некоторые вычисления и убедиться в том, что А – член группы. Аналогично, В предоставляет некоторую информацию А, по которой А убеждается в принадлежности В к группе.

Такой протокол можно реализовать, если использовать при подготовке данных некоторое доверенное лицо Д. Д готовит n=p*q, 1<a<n и для каждого члена группы выбирает (случайно) yi, где i=1,2,…k. Затем i-тому члену группы передается n, yi и некоторая частичная «сумма» Si, то есть выражение, вычисленное по нижеприведенной формуле, но без одного возведения в степень, то есть без возведения в yi:

(…(((ay1 mod n)y2 mod n)y3 mod n) …)yk mod n

При встрече А предъявляет В свой ya и свою частичную «сумму» Sa. В аналогично предъявляет А свой yb и Sb. Каждый из них, зная n (но не сообщая его второй стороне!), может посчитать, совпадают ли Saya mod n и Sbyb mod n. Если совпадают, аутентификация считается успешной.

Здесь важно то, что производимые вычисления коммутативны и вычислительно необратимы. Если С, не являющийся членом группы, попытается произвести аутентификацию, например, с В, то он получит yb и Sb, но не зная n, он не сможет даже вычислить полную сумму S. Впрочем, если n ему известно, то перед ним встает сложная вычислительная задача по расчету xy mod n = S. Правда, при попытке аутентифицироваться с В, С узнаёт верные yb и Sb, которые С может использовать в дальнейшем, пытаясь аутентифицироваться (от имени В) с предположительным членом этой же группы, например, с А. Последнее удается. Чтобы защититься от такой атаки, на стадии аутентификации с В, когда В понимает, что перед ним не член группы, В фактически узнаёт о дискредитации своего аутентификатора (yb и Sb). В этом случае следует сообщить об инциденте Д, для того чтобы он выработал для всей группы новые аутентификаторы.

2.4 Генерация и распределение ключей

2.4.1 Вручение бита (симметричная криптография)

2.4.2 Вручение бита (хэш-функция)

2.4.3 Вручение бита (ГПСЧ)

2.4.4 Подбрасывание монеты (хэш-функция)

2.4.5 Подбрасывание n-мерной монеты

2.4.6 Подбрасывание монеты (RSA)

2.4.7 Распределение ключей – мысленный покер

2.4.8 Анонимное распределение ключей

2.4.9 Анонимное раскрытие секрета (с FBI)

Пусть у А есть несколько секретов, например, ключей. В, С и другие хотят получить по одному ключу, причем так, чтобы каждому стал известен только один ключ, чтобы А не узнал, да и никто другой не узнал, кому, какой ключ передан.

2.5 Групповые подписи с доверенным посредником.

Задача состоит в том, чтобы создать протокол, удовлетворяющий описанным ниже характеристикам. Для того, чтобы разрешить субъекту А выполнить то или иное действие Д, субъекту В необходимо определить принадлежность А некоторой группе, при этом необходимо обеспечить анонимность члена группа, то есть имя А должно остаться неизвестным для В. В то же время специальный контролёр С при необходимости может установить, что действие Д выполнил именно А.

Например, в организации несколько принтеров. Для каждого принтера определена группа людей, которые могут им пользоваться. Пользование принтеров анонимно, но если замечено, что некто слишком долго занимал принтер, то директор имеет возможность выяснить, кто это, и предъявить ему счет.

Доверенное лицо (посредник) создает большое множество пар ключей (открытый и закрытый) - n пар. Далее разбивает это множество случайным образом на m подмножеств, где m - количество клиентов. Посредник распределяет подмножества ключей клиентам. Затем собирает все открытые ключи, соответствующие закрытым ключам клиентов из одной группы, и публикует их. Так он проделывает для каждой группы.

Клиент формирует запрос, подписывая его одним из своих закрытых ключей (ключ выбирается произвольно). Некоторый сервер В может удостовериться в том, что запрос принадлежит одному из членов группы, применив открытые ключи членов группы и получив осмысленное сообщение. В то же время сервер не может определить, какой из пользователей к нему обратился. В случае необходимости директор обращается к посреднику, у которого в тайне хранится список соответствия открытых ключей пользователям.

Недостаток данного протокола в том, что посреднику известны все ключи.

2.6 Протокол разбиения секрета

А знает некоторый секрет (сообщение S) и не хочет сообщать его никому, но даже для в этом случае имеет смысл устроить хранение этого секрета таким образом, чтобы его могли восстановить только несколько человек, собравшись вместе.

Рассматриваемый протокол использует посредника. Посредник генерирует m случайных строк, где (m+1) - количество лиц, между которыми разбивается секрет. Затем посредник вычисляет SR = R1 xor R2 xor ... RM xor S. После этого посредник передает R1 - первому лицу, R2 - второму и так далее, наконец, SR - последнему из лиц, между которыми разбивается секрет. Теперь никто из них и никакое их неполное подмножество не могут восстановить секрет. Но, собравшись вместе, они в состоянии восстановить S. Злоумышленнику, чтобы воспользоваться их знаниями, придется подкупить или шантажировать всех.

2.7 Депонирование ключей

2.8 Доказательство с нулевым разглашением

2.9 Подписи «вслепую» и «совершенно слепые» подписи

2.10 Передача с «забыванием» (неизвестно, что получено)

2.11 Вероятностное шифрование

2.12 Голосование без анонимности

2.13 Голосование с анонимностью

2.14 Подписание контракта с доверенным лицом

2.15 Подписание контракта без доверенного лица

2.16 Платежная система

2.16.1 UEPS.

Универсальная система электронных платежей UEPS – это банковское приложение. Используются смарт-карты. Приложение было создано в ЮАР. В 1995 году там уже использовалось 2 миллиона карточек.

Банк выпускает смарт-карты продавцов и покупателей. Это дебитовые карточки, достаточно защищенные аппаратно. Считается, что обычные люди не смогут их взломать.

Цель данного алгоритма – защита от мошенничества покупателей и продавцов. Анонимность покупателя и сделки не обеспечивается.

Покупатель переводит на свою карту некоторую сумму денег. На его карточке также расположена некоторая секретная информация, которую не видят ни покупатель, ни продавец. Эта информация: два ключа К1, К2 и два МАС-кода (хэш с ключевой инициализирующей последовательностью). Кроме того, на карточке хранится полный журнал обо всех выполненных транзакциях.

На карточке продавца также содержится некоторая секретная информация, секретный алгоритм и также полный журнал транзакций. Алгоритм может по открытому имени покупателя вычислить его секретные ключи К1, К2.

2.16.2 Платежная система, в которой банк распространяет электронные деньги.

2.16.3 Платежная система E-Cash.

3 Криптоанализ. Атаки на RSA.

3.1 Требования к криптосистемам

Процесс криптографического закрытия данных может осуществляться как программно, так и аппаратно. Аппаратная реализация отличается существенно большей стоимостью, однако ей присущи и преимущества: высокая производительность, простота, защищенность и т.д. Программная реализация более практична, допускает известную гибкость в использовании.

Для современных криптографических систем защиты информации сформулированы следующие общепринятые требования:

· зашифрованное сообщение должно поддаваться чтению только при наличии ключа;

· знание алгоритма шифрования не должно влиять на надежность защиты;

· длина шифрованного текста не должна превышать длину исходного текста;

· между исходным текстом и зашифрованным не должно быть легко устанавливаемых зависимостей (или, другими словами, знание фрагмента исходного текста не уменьшает количества операций, необходимых для определения ключа шифрования по сравнению с общим числом возможных ключей);

· незначительное изменение ключа должно приводить к существенному изменению вида зашифрованного сообщения;

· дополнительные биты, вводимые в сообщение в процессе шифрования, должен быть полностью и надежно скрыты в шифрованном тексте;

· число операций, необходимых для расшифровывания информации путем перебора всевозможных ключей должно иметь строгую нижнюю оценку и выходить за пределы возможностей современных компьютеров (с учетом возможности использования сетевых вычислений);

· структурные элементы алгоритма шифрования должны быть неизменными (то есть алгоритм известен и не изменяется, так как от него ничего не зависит);

· не должно быть простых и легко устанавливаемых зависимостей между ключами, последовательно используемыми в процессе шифрования;

· любой ключ из множества возможных должен обеспечивать надежную защиту информации (то есть, должны быть известны слабые ключи, желательно, чтобы их было немного);

· алгоритм должен допускать как программную, так и аппаратную реализацию, при этом изменение длины ключа не должно вести к качественному ухудшению алгоритма шифрования.

3.2 Криптоанализ и атаки на криптосистемы

Криптоанализ - это наука о дешифровке закодированных сообщений не зная ключей. Имеется много криптоаналитических подходов. Некоторые из наиболее важных для разработчиков приведены ниже.

Статистический анализ текста. Моноалфавитные с небольшим ключом алгоритмы замены приводят к текстам, которые достаточно легко можно подвергнуть статистическому анализу: посчитать частоту встречаемости символов, а затем сделать предположения о соответствующих буквах. Так в том примере, который приведен при описании алгоритмов замены, очевидно, что в зашифрованном тексте очень часто встречается буква «в». Для каждого языка известны вероятности, с которой встречается та или иная буква. Так, для русского наиболее часто встречается буква «о», немного уступает ей буква «а». Криптоаналитик может, сделав предположение, что «в» - это исходная «о», восстановить шаг и построить исходное слово. Если ничего интересно не получилось, то можно попробовать предположить, что это – буква «а». Как видите, чем больше текст, тем увереннее можно делать предположения. Если ключ состоит из более одного символа, ситуация несколько запутывается, но все еще можно опираться на статистический анализ, построенный отдельно по каждой четной и нечетной букве.

Атака со знанием лишь шифрованного текста (ciphertext-only attack): Это ситуация, когда атакующий не знает ничего о содержании сообщения, и ему приходится работать лишь с самим шифрованным текстом. На практике, часто можно сделать правдоподобные предположения о структуре текста, поскольку многие сообщения имеют стандартные заголовки. Даже обычные письма и документы начинаются с легко предсказумой информации. Также часто можно предположить, что некоторый блок информации содержит заданное слово.

Атака со знанием содержимого шифровки (known-plaintext attack): Атакующий знает или может угадать содержимое всего или части зашифрованного текста. Задача заключается в расшифровке остального сообщения. Это можно сделать либо путем вычисления ключа шифровки, либо минуя это.

Атака с заданным текстом (chosen-plaintext attack): Атакующий имеет возможность получить шифрованный документ для любого нужного ему текста, но не знает ключа. Задачей является нахождение ключа. Некоторые методы шифрования и, в частности, RSA, весьма уязвимы для атак этого типа. При использовании таких алгоритмов надо тщательно следить, чтобы атакующий не мог зашифровать заданный им текст.

Атака с подставкой (Man-in-the-middle attack): Атака направлена на обмен шифрованными сообщениями и, в особенности, на протокол обмена ключами. Идея заключается в том, что когда две стороны обмениваются ключами для секретной коммуникации (например, используя шифр Диффи-Хелмана, Diffie-Hellman), противник внедряется между ними на линии обмена сообщениями. Далее противник выдает каждой стороне свои ключи. В результате, каждая из сторон будет иметь разные ключи, каждый из которых известен противнику. Теперь противник будет расшифровывать каждое сообщение своим ключом и затем зашифровывать его с помощью другого ключа перед отправкой адресату. Стороны будут иметь иллюзию секретной переписки, в то время как на самом деле противник читает все сообщения.

Одним из способов предотвратить такой тип атак заключается в том, что стороны при обмене ключами вычисляют криптографическую хэш-функцию значения протокола обмена (или по меньшей мере значения ключей), подписывают ее алгоритмом цифровой подписи и посылают подпись другой стороне. Получатель проверит подпись и то, что значение хэш-функции совпадает с вычисленным значением. Такой метод используется, в частности, в системе Фотурис (Photuris).

Атака с помощью таймера (timing attack): Этот новый тип атак основан на последовательном измерении времен, затрачиваемых на выполнение операции возведения в стенень по модулю целого числа. Ей подвержены по крайней мере следующие шифры: RSA, Диффи-Хеллман и метод эллиптических кривых. В статье Пола Кочера подробно рассмотрен этот метод.

Имеется множество других криптографических атак и криптоаналитических подходов. Однако приведенные выше являются, по-видимому, наиболее важными для практической разработки систем. Если кто-либо собирается создавать свой алгоритм шифрования, ему необходимо понимать данные вопросы значительно глубже. Одно из мест, где можно начать систематическое изучение информации --- это замечательная книга Брюса Шнейера "Прикладная криптография" (Bruce Schneier, Applied Cryptography).

3.3 Атака 1. Расшифровка ранее полученного сообщения при помощи специально подобранного текста.

Тип атаки - «Атака с заданным текстом».

Злоумышленник перехватывает сообщение, адресованное А, зашифрованное открытым ключом А. Для того чтобы расшифровать его, злоумышленник составляет другое сообщение, зависящее от перехваченного, и передает составленное сообщение на подпись А (то есть А применяет свой закрытый ключ для этого сообщения!). Затем, произведя несложные вычисления, получает расшифрованный текст.

Рассмотрим следующий пример. Все расчеты будем вести с небольшими числами для наглядности. А открытым способом распространяет криптографическую пару: открытый ключ и модуль – (e=7, n=33). Пусть В передает А число, например 2, зашифрованное открытым ключом А, то есть передает ss = 2^7 mod 33 = 29. С перехватывает это число (29), кроме того, С, как и всем остальным известна криптографическая пара (7, 33). Цель C – расшифровать перехваченное сообщение 29.

С сначала подбирает два числа t и r, меньшие n, такие что t = (1/r) mod n. В нашем примере n = 33, поэтому возьмем r = 17, t = 2 (17*2 Mod 33 =1).

А затем вычисляет x = r^e mod n = 17^7 mod 33 = 8. Теперь берет перехваченное число ss и вычисляет y = ss*x mod n = 29*8 mod 33 = 1.

Настал важный момент. Если С имеет возможность попросить А зашифровать произвольный текст своим закрытым ключом, то есть фактически подписать какой-то документ, то полученный y передается А на подпись. А подписывает y и передает С, то есть С получает u = y ^ d mod n. В нашем примере А вычисляет u = 1 ^ 3 mod 33 = 1 (d=3 – закрытый ключ А) и отдает C.

Теперь С, наконец, расшифровывает ранее перехваченное сообщение следующим образом: s = t*u mod n = 2*1 mod 33 = 2. Как видите, это и отправлял В.

t*u mod n = u/r mod n = y^d/r mod n = (x^d * ss^d)/r mod n =

= ss^d mod n = s

Преобразуем t*u mod n, заменив t на 1/r, получим u/r mod n. Подставим выражение для y, получим (x^d * ss^d)/r mod n. А так как x = r^e mod n, то r = x^d mod n по основному соотношению между открытым и закрытым ключом. Сокращаем одинаковые выражения в числителе и знаменателе, получаем ss^d mod n. А это по основному соотношению между открытым и закрытым ключом равно исходному сообщению.

Замечание 1. В нашем примере можно было А и не передавать y на подпись, так как 1 в любой степени останется 1. Но это – счастливая случайность, практически невероятная.

Замечание 2. Важно, что передается сообщение, а не его хэш. Так как расшифровка хэш ничего не дает узнать о сообщении (если оно закрыто) и не дает возможности подделать документ, даже если он открыт, в случае если нет возможности полностью модифицировать трафик.

3.4 Атака 2. Подпись нотариуса на неверном документе.

Пусть А – нотариус. Если В хочет заверить документ, он отправляет его А, тот подписывает весь документ своим закрытым ключом. Но нотариус может отказаться подписать некоторый документ, так как он с его точки зрения не является законным. С хочет заставить нотариуса подписать этот документ.

Делает он это следующим образом: он передает нотариусу на подпись другой документ, зависящий от того, который хочет подписать и от некоторого подобранного документа, а затем «убирает» подобранный.

Для того чтобы сократить вычисления, возьмем те же n=33, закрытый ключ d=3, открытый ключ e=7. Нам также понадобится некоторое t, такое что, существует t^-1 mod n, то есть возьмем t =2, обратное по модулю 33 к которому равно 17.

Итак, С хочет подписать сообщение s = 5, но нотариус этого делать не будет. Тогда С вычисляет y = t^e mod n = 2^7 mod 33 = 29. Затем С рассчитывает m = y*s mod n = 29*5 mod 33 = 13 и посылает это m на подпись нотариусу. Понятно, что нотариусу число 13 нравится гораздо больше, чем число 5, и он с радостью подписывает его, то есть возвращает p = m^d mod n = 13^3 mod 33 = 19.

Теперь С вычисляет значение p*t^-1 mod n = 19*17 mod 33 = 26. Интересно то, что это – нужный нам подписанный документ.

p*t^-1 mod n = (m^d * t^-1) mod n = (y^d *s^d * t^-1) mod n. А так как y = t^e mod n, то y^d mod n = t^-1, сокращаем эти два выражения и получаем s^d mod n, то есть подписанное интересующее нас s.

Проверим результат в числах s^d mod n = 5^3 mod 33 = 26.

3.5 Атака 3. Подпись на документе вторым способом.

Пусть С хочет получить подпись на документе m3, но А не подпишет этот документ. Тогда С может подобрать такие m1 и m2, что m3 = m1*m2 mod n. Теперь если уговорить А подписать m1 и m2, то по ним можно вычислить подпись для m3: m3^d = (m1^d mod n)*(m2^d mod n).

Покажем работу этого метода в числах. Пусть m3=9, тогда можно взять m1=15 m2=27, так как 15*27 mod 33 = 9. Подпишем у А m1, получим m1^d mod n = 15^3 mod 33 = 9. Подпишем m2^d mod n = 27^3 mod 33 =15. Искомое равно 9*15 mod 33 = 3, с другой стороны m3^3 mod 33 = 9^3 mod 33 = 3.

3.6 Атака 4. Атака при использовании общего модуля.

Возможно применение протокола на основе RSA, который предполагает, что всем пользователям раздается одинаковый модуль (n), но каждому передается своя пара ключей (di, ei).

В жизни может быть две ситуации. Первая: злоумышленнику известно, одно и то же сообщение передавалось дважды, зашифрованное открытыми ключами разных пользователей, но само сообщение злоумышленнику неизвестно. Тогда злоумышленник перехватывает c1 = m^e1 mod n и c2 = m^e2 mod n. Здесь ключи e1, e2 – открытые ключи каких-то пользователей, то есть они известны злоумышленнику. И злоумышленник пытается расшифровать сообщение.

Вторая: злоумышленник предполагает, какое сообщение послано другим пользователем и пытается убедиться в этом. Здесь злоумышленнику также известен открытый ключ другого пользователя и, конечно же, свой тоже.

Итак, если ключи e1, e2 взаимно простые (что бывает почти всегда!), то можно найти такие r и s, что r*e1+s*e2 = 1. В этой формуле или r или s должно быть отрицательное, пусть отрицательно r. Тогда (с1^-1)^-r * c2^s = m mod n.

3.7 Выводы

Никогда не используйте алгоритм RSA для подписи случайных документов, переданных вам посторонними. По крайней мере, всегда следует сначала получить хэш по документу.

В протоколах связи не пользуйтесь общим множителем.

4 Вредоносные программы. Вирусы. Защита.

4.1 Классификация компьютерных вирусов

Вирусы можно разделить на классы по следующим основным признакам: среда обитания; операционная система (OC); особенности алгоритма работы; деструктивные возможности.

По среде обитания

Вирусы можно разделить на файловые; загрузочные; макро; сетевые.

Файловые вирусы либо различными способами внедряются в выполняемые файлы (наиболее распространенный тип вирусов), либо создают файлы-двойники (компаньон-вирусы), либо используют особенности организации файловой системы (link-вирусы). Загрузочные вирусы записывают себя либо в загрузочный сектор диска (boot-сектор), либо в сектор, содержащий системный загрузчик винчестера (Master Boot Record), либо меняют указатель на активный boot-сектор. Макро-вирусы заражают файлы-документы и электронные таблицы нескольких популярных редакторов. Сетевые вирусы используют для своего распространения протоколы или команды компьютерных сетей и электронной почты.

Существует большое количество сочетаний - например, файлово-загрузочные вирусы, заражающие как файлы, так и загрузочные сектора дисков. Такие вирусы, как правило, имеют довольно сложный алгоритм работы, часто применяют оригинальные методы проникновения в систему, используют стелс и полиморфик-технологии. Другой пример такого сочетания - сетевой макро-вирус, который не только заражает редактируемые документы, но и рассылает свои копии по электронной почте.

Заражаемая ОПЕРАЦИОННАЯ СИСТЕМА

Каждый файловый или сетевой вирус заражает файлы какой-либо одной или нескольких OS - DOS, Windows, Win95/NT, OS/2 и т.д. Макро-вирусы заражают файлы форматов Word, Excel, Office97.

Загрузочные вирусы также ориентированы на конкретные форматы расположения системных данных в загрузочных секторах дисков.

Особенности АЛГОРИТМА РАБОТЫ вирусов

Особенности: резидентность; использование стелс-алгоритмов; самошифрование и полиморфичность; использование нестандартных приемов.

РЕЗИДЕНТНЫЙ вирус при инфицировании компьютера оставляет в оперативной памяти свою резидентную часть, которая затем перехватывает обращения операционной системы к объектам заражения и внедряется в них. Резидентные вирусы находятся в памяти и являются активными вплоть до выключения компьютера или перезагрузки операционной системы. Нерезидентные вирусы не заражают память компьютера и сохраняют активность ограниченное время. Некоторые вирусы оставляют в оперативной памяти небольшие резидентные программы, которые не распространяют вирус. Такие вирусы считаются нерезидентными. Резидентными можно считать макро-вирусы, посколько они постоянно присутствуют в памяти компьютера на все время работы зараженного редактора. При этом роль операционной системы берет на себя редактор, а понятие «перезагрузка операционной системы» трактуется как выход из редактора. В многозадачных операционных системах время «жизни» резидентного DOS-вируса также может быть ограничено моментом закрытия зараженного DOS-окна, а активность загрузочных вирусов в некоторых операционных cистемах ограничивается моментом инсталляции дисковых драйверов OC.

Использование СТЕЛС-алгоритмов позволяет вирусам полностью или частично скрыть себя в системе. Наиболее распространенным стелс-алгоритмом является перехват запросов OC на чтение/запись зараженных объектов. Стелс-вирусы при этом либо временно лечат их, либо «подставляют» вместо себя незараженные участки информации. В случае макро-вирусов наиболее популярный способ — запрет вызовов меню просмотра макросов. Один из первых файловых стелс-вирусов — вирус «Frodo», первый загрузочный стелс-вирус — «Brain».

САМОШИФРОВАНИЕ и ПОЛИМОРФИЧНОСТЬ используются практически всеми типами вирусов для того, чтобы максимально усложнить процедуру детектирования вируса. Полиморфик-вирусы (polymorphic) - это достаточно труднообнаружимые вирусы, не имеющие сигнатур, т.е. не содержащие ни одного постоянного участка кода. В большинстве случаев два образца одного и того же полиморфик-вируса не будут иметь ни одного совпадения. Это достигается шифрованием основного тела вируса и модификациями программы-расшифровщика. Различные НЕСТАНДАРТНЫЕ ПРИЕМЫ часто используются в вирусах для того, чтобы как можно глубже спрятать себя в ядре OC (как это делает вирус «3APA3A»), защитить от обнаружения свою резидентную копию (вирусы «TPVO», «Trout2»), затруднить лечение от вируса (например, поместив свою копию в Flash-BIOS) и т.д.

Деструктивные возможности

Вирусы можно разделить на:

безвредные, т.е. никак не влияющие на работу компьютера (кроме уменьшения свободной памяти на диске в результате своего распространения);

неопасные, влияние которых ограничивается уменьшением свободной памяти на диске и графическими, звуковыми и пр. эффектами;

опасные вирусы, которые могут привести к серьезным сбоям в работе компьютера;

очень опасные, в алгоритм работы которых заведомо заложены процедуры, которые могут привести к потере программ, уничтожить данные, стереть необходимую для работы компьютера информацию, записанную в системных областях памяти, и даже, как гласит одна из непроверенных компьютерных легенд, способствовать быстрому износу движущихся частей механизмов - вводить в резонанс и разрушать головки некоторых типов винчестеров.

Но даже если в алгоритме вируса не найдено ветвей, наносящих ущерб системе, этот вирус нельзя с полной уверенностью назвать безвредным, так как проникновение его в компьютер может вызвать непредсказуемые и порой катастрофические последствия. Ведь вирус, как и всякая программа, имеет ошибки, в результате которых могут быть испорчены как файлы, так и сектора дисков. До сих пор попадаются вирусы, определяющие «COM или EXE» не по внутреннему формату файла, а по его расширению. Естественно, что при несовпадении формата и расширения имени файл после заражения оказывается неработоспособным. Возможно также «заклинивание» резидентного вируса и системы при использовании новых версий DOS, при работе в Windows или с другими мощными программными системами. И так далее.

4.2 Загрузочные вирусы

Загрузочные вирусы заражают загрузочный (boot) сектор флоппи-диска и boot-сектор или Master Boot Record (MBR) винчестера. Принцип действия загрузочных вирусов основан на алгоритмах запуска операционной системы при включении или перезагрузке компьютера - после необходимых тестов установленного оборудования (памяти, дисков и т.д.) программа системной загрузки считывает первый физический сектор загрузочного диска (A:, C: или CD-ROM в зависимости от параметров, установленных в BIOS Setup) и передает на него управление.

В случае дискеты или компакт-диска управление получает boot-сектор, который анализирует таблицу параметров диска (BPB - BIOS Parameter Block) высчитывает адреса системных файлов операционной системы, считывает их в память и запускает на выполнение. В случае винчестера управление получает программа, расположенная в MBR винчестера. Эта программа анализирует таблицу разбиения диска (Disk Partition Table), вычисляет адрес активного boot-сектора (обычно этим сектором является boot-сектор диска C:), загружает его в память и передает на него управление. Получив управление, активный boot-сектор винчестера проделывает те же действия, что и boot-сектор дискеты.

При заражении дисков загрузочные вирусы «подставляют» свой код вместо какой-либо программы, получающей управление при загрузке системы, заставляя систему при ее перезапуске считать в память и отдать управление не оригинальному коду загрузчика, а коду вируса.

Заражение дискет производится единственным известным способом — вирус записывает свой код вместо оригинального кода boot-сектора дискеты. Винчестер заражается тремя возможными способами - вирус записывается либо вместо кода MBR, либо вместо кода boot-сектора загрузочного диска (обычно диска C:), либо модифицирует адрес активного boot-сектора в Disk Partition Table, расположенной в MBR винчестера.

При инфицировании диска вирус в большинстве случаев переносит оригинальный boot-сектор (или MBR) в какой-либо другой сектор диска например, в неиспользуемый или редко используемый сектор — в один из секторов винчестера, если такие есть, расположенных между MBR и первым boot-сектором. На дискете запись производится в один из последних секторов корневого каталога, или в сектора свободных кластеров логического диска, или в неиспользуемые или редко используемые системные сектора, в сектора, расположенные за пределами диска. Если длина вируса больше длины сектора, то в заражаемый сектор помещается первая часть вируса, остальные части размещаются в других секторах (например, в первых свободных секторах, в последних секторах или в секторах, которые принадлежат свободным кластерам диска, помечает в FAT эти кластеры как сбойные).

Реже используется метод сохранения продолжения вируса за пределами диска. Он достигается либо уменьшением размеров логических дисков: вирус вычитает необходимые значения из соответствующих полей boot-сектора и Disk Partition Table винчестера (если заражается винчестер), уменьшает таким образом размер логического диска и записывает свой код в «отрезанные» от него сектора, либо производится запись данных за пределами физического разбиения диска. В случае флоппи-дисков вирусу для этого приходится форматировать на диске дополнительный трек (метод нестандартного форматирования). Существуют вирусы («Azusa»), которые содержат в своем теле стандартный загрузчик MBR и при заражении записываются поверх оригинального MBR без его сохранения.

При заражении большинство вирусов копирует в код своего загрузчика системную информацию, хранящуюся в первоначальном загрузчике (для MBR этой информацией является Disk Partition Table, для Boot-сектора дискет - BIOS Parameter Block). В противном случае система окажется неспособной загрузить себя, поскольку дисковые адреса компонент системы высчитываются на основе этой информации. Такие вирусы довольно легко удаляются переписыванием заново кода системного загрузчика в boot-секторе и MBR — для этого необходимо загрузиться с незараженной системной дискеты и использовать команды SYS для обезвреживания дискет и логических дисков винчестера или FDISK/MBR для лечения зараженного MBR-сектора. В случае стелс-вируса диск может быть «оживлен» либо переформатированием с потерей всей информации, либо восстановлением Disk Partition Table «вручную». Следует также отметить тот факт, что загрузочные вирусы очень редко «уживаются» вместе на одном диске — часто они используют одни и те же дисковые сектора для размещения своего кода/данных. В результате код/данные первого вируса оказываются испорченными при заражении вторым вирусом, и система либо зависает при загрузке, либо зацикливается (что также приводит к ее зависанию).

4.3 Файловые вирусы

К данной группе относятся вирусы, которые при своем размножении тем или иным способом используют файловую систему какой-либо (или каких-либо) ОС. Файловые вирусы внедряются в: командные файлы (BAT), загружаемые драйверы (SYS, в том числе специальные файлы IO.SYS и MSDOS.SYS) и выполняемые двоичные файлы (EXE, COM), исполняемые файлы ОС (Windows 3.x, Windows95/NT, OS/2, Macintosh, UNIX, включая VxD-драйвера Windows 3.x и Windows95), исходные тексты программ, библиотечные или объектные модули. Возможна запись вируса и в файлы данных, но это случается либо в результате ошибки вируса, либо при проявлении его агрессивных свойств.

1.1.1 Способы заражения - запись поверх.

По способу заражения файлов вирусы делятся на «overwriting», паразитические («parasitic»), компаньон-вирусы («companion»), «link»-вирусы, вирусы-черви и вирусы, заражающие объектные модули (OBJ), библиотеки компиляторов (LIB) и исходные тексты программ.

Overwriting. Данный метод заражения является наиболее простым: вирус записывает свой код вместо кода заражаемого файла, уничтожая его содержимое. При этом файл перестает работать и не восстанавливается. Такие вирусы очень быстро обнаруживают себя, так как операционная система и приложения довольно быстро перестают работать. К разновидности overwriting-вирусов относятся вирусы, которые записываются вместо DOS-заголовка NewEXE-файлов. Основная часть файла при этом остается без изменений и продолжает нормально работать в соответствующей операционной системе, однако DOS-заголовок оказывается испорченным.

1.1.2 Способы заражения - паразитические

Эти файловые вирусы при распространении своих копий обязательно изменяют содержимое файлов, оставляя сами файлы при этом полностью или частично работоспособными. Основными типами таких вирусов являются вирусы, записывающиеся в начало файлов («prepending»), в конец файлов («appending») и в середину файлов («inserting»). В свою очередь, внедрение вирусов в середину файлов происходит различными методами - путем переноса части файла в его конец или копирования своего кода в заведомо неиспользуемые данные файла («cavity»-вирусы).

Внедрение вируса в начало файла

Известны два способа внедрения паразитического файлового вируса в начало файла.

1) вирус переписывает начало заражаемого файла в его конец, а сам копируется в освободившееся место. 2) вирус создает в оперативной памяти свою копию, дописывает к ней заражаемый файл и сохраняет полученную конкатенацию на диск. Некоторые вирусы при этом дописывают в конец файла блок дополнительной информации (например, вирус «Jerusalem» по этому блоку отличает зараженные файлы от не зараженных).

Внедрение вируса в начало файла применяется в подавляющем большинстве случаев при заражении BAT- и COM-файлов, а иногда и EXE-файлов. При этом вирусы, чтобы сохранить работоспособность программы, либо лечат зараженный файл, повторно запускают его, ждут окончания его работы и снова записываются в его начало (иногда для этого используется временный файл, в который записывается обезвреженный файл), либо восстанавливают код программы в памяти компьютера и настраивают необходимые адреса в ее теле (т.е. дублируют работу ОС).

Внедрение вируса в конец файла

При этом вирус изменяет начало файла таким образом, что первыми выполняемыми командами программы, содержащейся в файле, являются команды вируса.

В DOS COM-файле в большинстве случаев это достигается изменением его первых трех (или более) байтов на коды инструкции JMP Loc_Virus (или в более общем случае - на коды программы, передающей управление на тело вируса). DOS EXE-файл переводится в формат COM-файла и затем заражается, как COM-файл, либо модифицируется заголовок файла.

Внедрение вируса в середину файла

Существует несколько методов внедрения вируса в середину файла. В наиболее простом из них вирус переносит часть файла в его конец или «раздвигает» файл и записывает свой код в освободившееся пространство. Этот cпособ во многом аналогичен методам, перечисленным выше. Некоторые вирусы при этом компрессируют переносимый блок файла так, что длина файла при заражении не изменяется («Mutant»). Вторым является метод «cavity», при котором вирус записывается в заведомо неиспользуемые области файла. Вирус может быть скопирован в незадействованные области таблицы настройки адресов DOS EXE-файла («BootExe») или заголовок NewEXE-файла («Win95.Murkry»), в область стека файла COMMAND.COM («Lehigh») или в область текстовых сообщений популярных компиляторов («NMSG»). Кроме того, копирование вируса в середину файла может произойти в результате ошибки вируса, в этом случае файл может быть необратимо испорчен.

1.1.3 Способы заражения - Вирусы без точки входа

Отдельно следует отметить довольно незначительную группу вирусов, не имеющих «точки входа» (EPO-вирусы - Entry Point Obscuring viruses). К ним относятся вирусы, не записывающие команд передачи управления в заголовок COM-файлов (JMP) и не изменяющие адрес точки старта в заголовке EXE-файлов. Такие вирусы записывают команду перехода на свой код в какое-либо место в середину файла и получают управление не непосредственно при запуске зараженного файла, а при вызове процедуры, содержащей код передачи управления на тело вируса. Причем выполняться эта процедура может крайне редко (например, при выводе сообщения о какой-либо специфической ошибке). В результате вирус может долгие годы «спать» внутри файла и выскочить на свободу только при некоторых ограниченных условиях.(«Lucretia», «Zhengxi»,«CNTV», «MidInfector», «NexivDer», «Avatar.Positron», «Markiz»)

1.1.4 Способы заражения - Компаньон-вирусы